Autentikáció beállításai

Az üzemeltetői felületen a következő autentikációs módok beállításaira van lehetőség:

Windows alapú azonosítás

Kapcsoljuk ki az Automatikus belépést ha nem akarunk bejelentkezni akkor sem, amikor a rendszer automatikusan azonosítani tud minket.

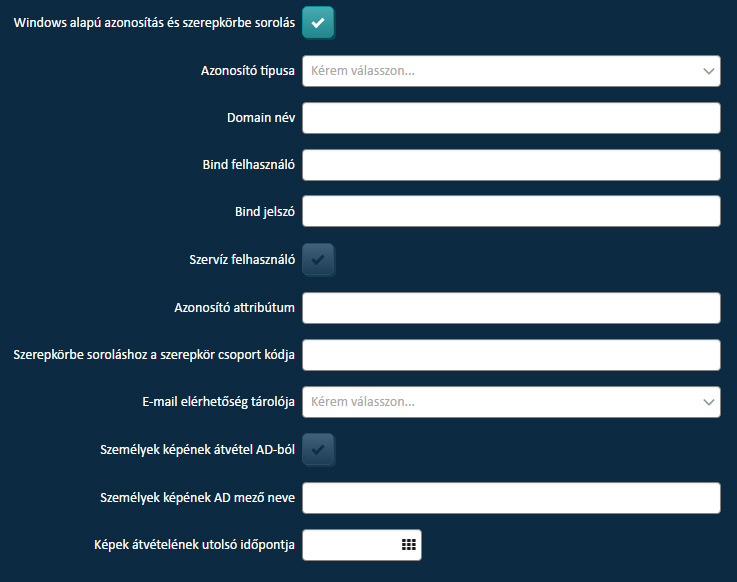

Windows alapú azonosítás és szerepkörbe sorolás

Kiválasztásakor a következő adatokat kell megadni:

Paraméterek

- Azonosító típusa: A rendszerben értelmezett személyek azon adata, amely segítségével a rendszer felhasználói a domain felhasználóihoz rendelhetők.Többek között megtalálható az AD egyedi azonosító érték is, így az Alias mező értékét is képes megtalálni a rendszer sikeres autentikáció után az AD-ban. Ez alapján képes összekapcsolni azt a személyt akinek ez az Alias értéke egyezik azzal a felhasználóval, akinél az Alias mező értéke szerepel az AD-ban.

- Domain név: A felhasználók tárolását és azonosítását megvalósító Windows tartomány neve.

- Bind felhasználó: Windows címtárban létező és a címtárhoz való kapcsolódást biztosító jogokkal rendelkező felhasználó név (domain megadása nem kötelező).

- Bind jelszó: A Bind felhasználó jelszava

- Szerviz felhasználó: Meghatározza, hogy a Windows címtárhoz mely felhasználó nevében kívánunk csatlakozni. Bepipált állapotban a rendszer komponenseket futtató szerviz felhasználó nevében, ellenkező esetben az alább (Bind felhasználó és Bind jelszó mezőkben) megadott felhasználói adatokkal fogja a rendszer felépíteni a kapcsolatot a Windows címtárral.

- Azonosító attribútum: Az AD-ban tárolt objektumok (felhasználók) azon tulajdonságának neve, amely segítségével a rendszer felhasználói a domain felhasználóihoz rendelhetők.

- Szerepkörbe soroláshoz a szerepkör csoport kód (opcionális): Az AD-ban tárolt objektumok (Csoportok) azon tulajdonsága, amely segítségével a rendszer szerepkörei a domain csoportokhoz rendelhetők. Amennyiben nincs megadva, a rendszer nem végez szerepkörbe sorolást.

- Email elérhetőség tárolója: A rendszer személyeinek azon tulajdonsága, amelyben az AD-ból kiolvasott email cím mezőt tárolni kívánjuk.

- Személyek képének átvétele az AD-ból: Amennyiben be van állítva a rendszer megpróbálja az AD-ban tárolt képeket letölteni és társítani a személyekhez.

- Személyek képének AD mező neve:Ebben a mezőben keresi a rendszer a képet az AD-ban.

- Képek átvételének utolsó időpontja: Az itt megjelenő dátum mutatja a képek utolsó letöltésének időpontját. Amennyiben kitöröljük a dátumot a rendszer megpróbálja újraszinkronizálni a képeket az AD-val.

Háttér információ

A rendszerben kialakított egyik hitelesítési szolgáltatás a "Windows+". A fentebb felsorolt beállítások ennek a hitelesítésnek a szükséges paramétereit adják meg.

A működés előfeltétele:

- a telepített környezettel azonos tartományban működő címtár

- a címtárban a szerepkörök hozzárendelésére létrehozott csoportok (security group-ok)

- a létrehozott csoportoknak egy kijelölt és a címtárban más hivatkozással nem rendelkező kitöltött attribútuma legyen

- a létrehozott csoportokhoz a szerepkörökbe tartozó felhasználók hozzá legyenek rendelve

- a NEXON4 szerepkörök külső azonosítói a címtárban kijelölt csoport attribútumokkal legyenek feltöltve

- a NEXON4 (dolgozói) felhasználóinak egy kijelölt és a címtárban más hivatkozással nem rendelkező kitöltött attribútuma legyen, mely a felhasználó személyhez rendelését biztosítja

A működés leírása:

- a rendszerbe belépő felhasználó azonosítását a rendszer a megadott "SzuperUser", vagy a szolgáltatást futtató felhasználó nevében elvégzi (a Service felhasználó használata beállításnak megfelelően)

- a hitelesítést követően a rendszer leellenőrzi, hogy a címtárban kijelölt csoport attribútumokkal rendelkező csoportok közül a felhasználó melyiknek a tagja

- a kiértékelt csoport tagságok alapján a felhasználó a megfelelő szerepkörökkel rendelkezhet

- amennyiben a felhasználó a rendszerben még nem létezik, úgy a beléptetési folyamatban a felhasználó felvételre kerül

- amennyiben a felhasználó a rendszerben létezik azonos Windows fiók adatokkal, de "Windows, jogosultság kezeléssel" fiókkal még nem akkor az új fiók adatok a feltöltésre kerülnek a beléptetési folyamatban

- amennyiben a felhasználónak dolgozót kijelölő attribútuma kitöltött és az a rendszerben rögzített egy dolgozóval összerendelhető, akkor a bejelentkezési folyamat a felhasználóhoz a dolgozót hozzárendeli. Ilyen módon biztosított, hogy a dolgozó-vezető portálra belépéskor a személy azonosított legyen.

Nexon4 (ADLDS) alapú azonosítás

Paraméterek

A Nexon4 autentikáció az AD LDS (Active Directory Lightweight Directory Service) címtárat használja mint beépített megoldás. Előfeltétele, hogy ez a szolgáltatás az adott kiszolgálón telepítve legyen.

Az AD LDS minden esetben a helyi gép, vagy ha létezik, akkor a gép által használt AD biztonsági beállításait használja a jelszó minőségére vonatkozóan (hossza, milyen karakterek alkotják, mikor jár le, mennyi sikertelen próbálkozás esetén történik kizárás és mennyi időre, stb.).

Nexon4 beépített azonosítás

Biztonsági kérdés/válasz használata

- Az autentikációs mód bekapcsolására szolgáló beállítás.

- A rendszer a jelszó változtatás esetén egy a felhasználó által megadott biztonsági kérdést tesz fel és egy szintén a felhasználó által megadott választ vár el (karakter pontosan). Amennyiben ez nem sikeres, a jelszóváltoztatás nem lehetséges.

Alapértelmezett bejelentkezési mód

A felhasználói bejelentkezések során kiválasztható, hogy e-mail címmel, törzsszámmal vagy felhasználónévvel jelentkezik be a felhasználó. A felsorolt három bejelentkezési mód közül egyet van lehetőség rendszer szinten alapértelmezni ebben a paraméterben.

Kedvenc kérdés minimális hossza

A kedvenc kérdés legkisebb hossza szóközök nélkül.

Kedvenc válasz minimális hossza

A kedvenc válasz legkisebb hossza szóközök nélkül.

Rendszer által küldött levelek feladója

A rendszer által küldött e-mail-ek feladója.

Jelszó visszaállító e-mail tárgy

Jelszó visszaállító e-mail tárgya.

Jelszó visszaállító e-mail törzse sablon

Jelszó visszaállító levél törzse, amely HTML sablonként adható meg.

A behelyettesítendő paraméterek speciális jelöléssel: {Paraméter neve}.

Példa a kitöltésre:

<html>

<body>

<p>Ezt a levelet a rendszer automatikusan küldi,

kérem ne válaszoljon rá!</p>

<p>Felhasználónév: {0}</p>

<p>Jelszó visszaállító kód: {1}</p>

<p>Jelszó visszaállító link: {2}</p>

<p>A jelszó visszaállító kód élettartama: <u>{3} perc</u> </p>

</body>

</html>

Jelszó visszaállító kód élettartama percben

A jelszó visszaállító kód élettartama percekben. Alapértelmezett értéke: 120 perc.

A biztonsági kérdésre adott sikertelen válaszok maximális száma

A jelszó visszaállítás során a kedvenc kérdésre adott válasz ellenőrzése során a sikertelen próbálkozások száma. Ennyi sikertelen próbálkozást követően a jelszó visszaállító kód érvénytelenné válik. Alapértelmezett értéke: 3.

Jelszó komplexitás házirend leírása

Az adott szervezetnél a címtárban beállítottak alapján a jelszó komplexitás házirend leírása arra az esetre, ha a felhasználó rossz jelszót ad meg új jelszónak.

Minimális generált jelszó hossz

A rendszer által generált jelszavak minimális hossza.

Maximális generált jelszó hossz

A rendszer által generált jelszavak maximális hossza.

LDAP alapú azonosítás

Paraméterek:

A rendszer lehetővé teszi, hogy a felhasználók azonosítása és esetlegesen szerepkörbe rendelése külső (nem Windows vagy NEXON4) címtár támogatásával történjen meg. Ennek konfigurálást lehet ezen a felületen beállítani.

- Személy azonosító: Legördülő listából kiválasztható, hogy a külső címtár és a NEXON4 adatbázis között milyen relációban kell a személyeket keresni (Egyedi azonosító, Törzsszám, Adó azonosító, TAJ szám).

- Host név: A külső címtár „url”-je, mely a következőképpen áll össze: LDAP:// vagy LDAPS:// attól függően, hogy standard, vagy secure kapcsolat, utána jön a szerver DNS neve, majd a végén egy opcionális port megadás („:12345”, ez csak akkor kell, ha nem alapértelmezett porton [389, 636] üzemel az LDAP szerver). Példa: LDAP://nxnnlb:14038

- Bind DN felhasználó: A speciális service user CN neve, a külső címtár fában történő kereséshez. Példa: Cn=DirectoryManager

- Bind jelszó: A speciális service user jelszava. A jelszó a felületen csak megadható, megadás után a jelszó nem olvasható. (A jelszó erős kódolással védetten kerül tárolásra.)

- Base DN: Az LDAP fa alap neve. Példa: dc=nxntest, dc=hu

- Felhasználó objektum neve: A keresendő Felhasználói Objektum neve. Példa: NXNUser

- Felhasználókat tartalmazó DN: Felhasználói objektumok konténerének DN neve (relatív a BaseDN-hez képest). Példa: ou=People

- UUID attributum neve: Egyedi azonosító az LDAP alapján mi legyen (Ajánlott a DN, entryUUID használata…). Példa: DN

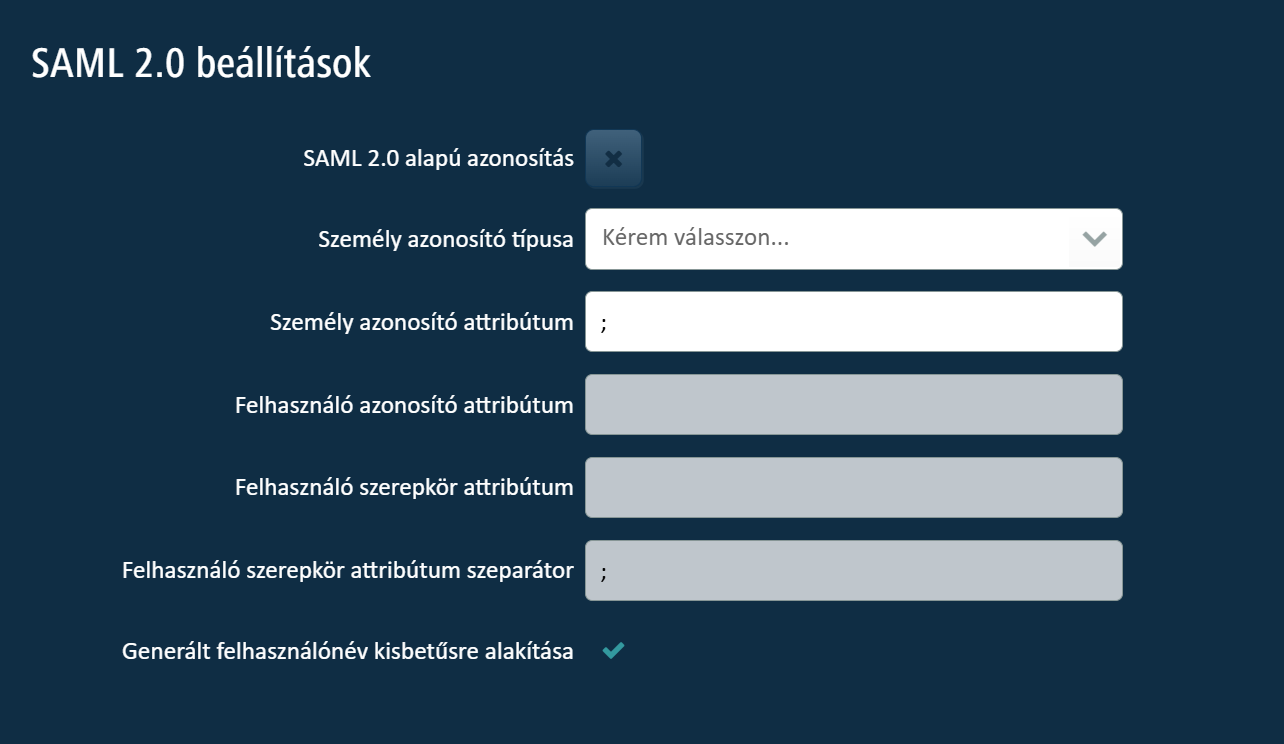

SAML 2.0 alapú azonosítás

A SAML 2.0 autentikáció egy SAML alapú, nyílt forráskódú autentikációs rendszer. Lehetővé teszi, hogy a felhasználók egyetlen bejelentkezési adatot használjanak több, egymástól független de federált szervezet vagy intézet rendszereibe. Ezek a szövetségek általában egyetemek és más közszolgálati rendszerek. Az így létrejött federált hálózatokban lehetővé válik a felhasználó adatainak biztonságos megosztása az autentikáció és autorizáció céljából.

Használatához az IIS szerverre telepíteni kell a Shibboleth Service Provider csomagot a https://shibboleth.net/downloads/service-provider/<verzió>/<platform> linkről, ahol a platform lehet win32 vagy win64, a verzió pedig az aktuális legutolsó kiadott stabil verzió száma, pl 2.6.1

Paraméterek:

- SAML 2.0 alapú azonosítás: Segítségével a SAML 2.0 autentikációs mód ki vagy be kapcsolható

- Személy azonosító típusa: Megadásával definiáljuk az autentikációs mód számára, hogy a személyt pontosan mely személyazonosító alapján rendelje hozzá a felhasználóhoz a bejelentkezés során

- Személy azonosító attribútum: Leírja, hogy melyik attrubútumban található a személy azonosító értéke a SAML 2.0 konfigurációja alapján a címtárban.

- Felhasználó azonosító attribútum: Leírja, hogy melyik attrubútumban található a felhasználó neve értéke a SAML 2.0 konfigurációja alapján a címtárban. Ez alapján, ilyen néven fogja létrehozni a rendszer a NEXON rendszerben a felhasználót.

- Felhasználó szerepkör attribútum: Leírja, hogy melyik attrubútumban található a felhasználó szerepkörének csoport azonosítója a SAML 2.0 konfigurációja alapján a címtárban. Ez alapján, ilyen néven fogja hozzárendelni a rendszer a NEXON rendszerben található szerepkör külső azonosítójával a NEXON szerepkört a felhasználóhoz.

- Felhasználó szerepkör attribútum szeparátor: Egy vagy több szerepkörhöz is hozzá lehet rendelve a címtárban a felhasználó, az ezeket elválasztó karakter értékét kell ebben a mezőben meghatározni. A NEXON rendszer az itt felsorolt összes szerepkörhöz hozzá fogja rendelni a felhasználót.

- Generált felhasználó kisbetűsre alakítása: Beállításával a NEXON felhasználói kártyáján lévő felhasználói fiók nevét fogja kisbetűsre alakítani a NEXON rendszer automatikusan, a kis és nagybetű különbségekből származó felhazsnáló duplikációk elkerülése végett.

ADFS alapú azonosítás

Szintén SAML alapú federált azonosítási megoldás, a Microsoft gondozásában. Működésében és elveiben azonos a Shibboleth megoldással.

Paraméterek:

- Felhasználó azonosító attribútum: A teljes elérési útja az attribútumnak.

- Rendszer ADFS URL: A rendszeren belüli útvonal, amelyen megvalósul az ADFS azonosítás.

Kétfaktoros autentikáció

A rendszer egyes felületeit a magasabb szintű azonosítás érdekében két faktoros autentikációval is védhetjük. Lehetőséget nyújt a megoldás, hogy egy adott felület elérésekor a normál autentikáción felül egy további azonosító kódot kérjünk be. Előfeltétel, hogy a felhasználó inicializálja a megoldás mobil készülékén egy QR kód leolvasásával.

Paraméterek:

- Engedélyezett megoldások: Jelenleg csak egy megoldás áll rendelkezésre, az "Alkalmi jelszó". Később további megoldások használatára is lesz lehetőség. Az "Alkalmi jelszó" kiválasztásakor megadható az alkalmi jelszó előállításának módja: "Idő alapú alkalmi jelszó (TOTP)", vagy "HMAC-alapú alkalmi jelszó (HOTP)".

- Védett felületek: Megadható, hogy mely felületekre legyen kötelező a két faktoros autentikáció használata: Munkavállalói felület, Ügyintézői felület, Üzemeltetői felület. A két faktoros autentikációs folyamat a biztonság növelése érdekében a belépési folyamat bonyolultságát növeli, így a Munkavállalói felületre nem javasoljuk a bekapcsolását.

- Többszöri hibás kód megadása esetén kizárás? Amennyiben többször is helytelen 2. faktoros kódot ad meg valaki, beállítható, hogy egy időre ne használhassa a két faktoros autentikációt, így gyakorlatilag nem léphet be az védett felületre. A felhasználója nem kerül letiltásra, csak a két faktoros autentikációt nem használhatja. Így az ilyen módon nem védett felületekre továbbra is beléphet.

- Hibás kód megadások maximális száma: Hány hibás kód után kerüljön kizárásra a felhasználó a két faktoros autentikációból.

- Kizárás ideje: Mennyi időre legyen kizárva a felhasználó, ha elérte a próbálkozások maximális számát.